A partir d'aujourd'hui, un nouveau niveau d'authentification a été ajouté aux sections réservées aux administrateurs, aux sections existantes, dénommées « Sécurité de confiance » ; cette authentification particulière dans le cloud a été activée grâce au travail incessant de notre réseau de distribution de contenu (également connu sous le nom de « CDN » Flux nuageux) et consiste en la réception d'un NIP timed par courriel (ou d'autres appareils) à reconnaître à la demande d'authentification. Cette forme d'authentification nous permet d'élever les normes de sécurité aux niveaux les plus élevés et d'atténuer les demandes non autorisées au niveau du cloud.

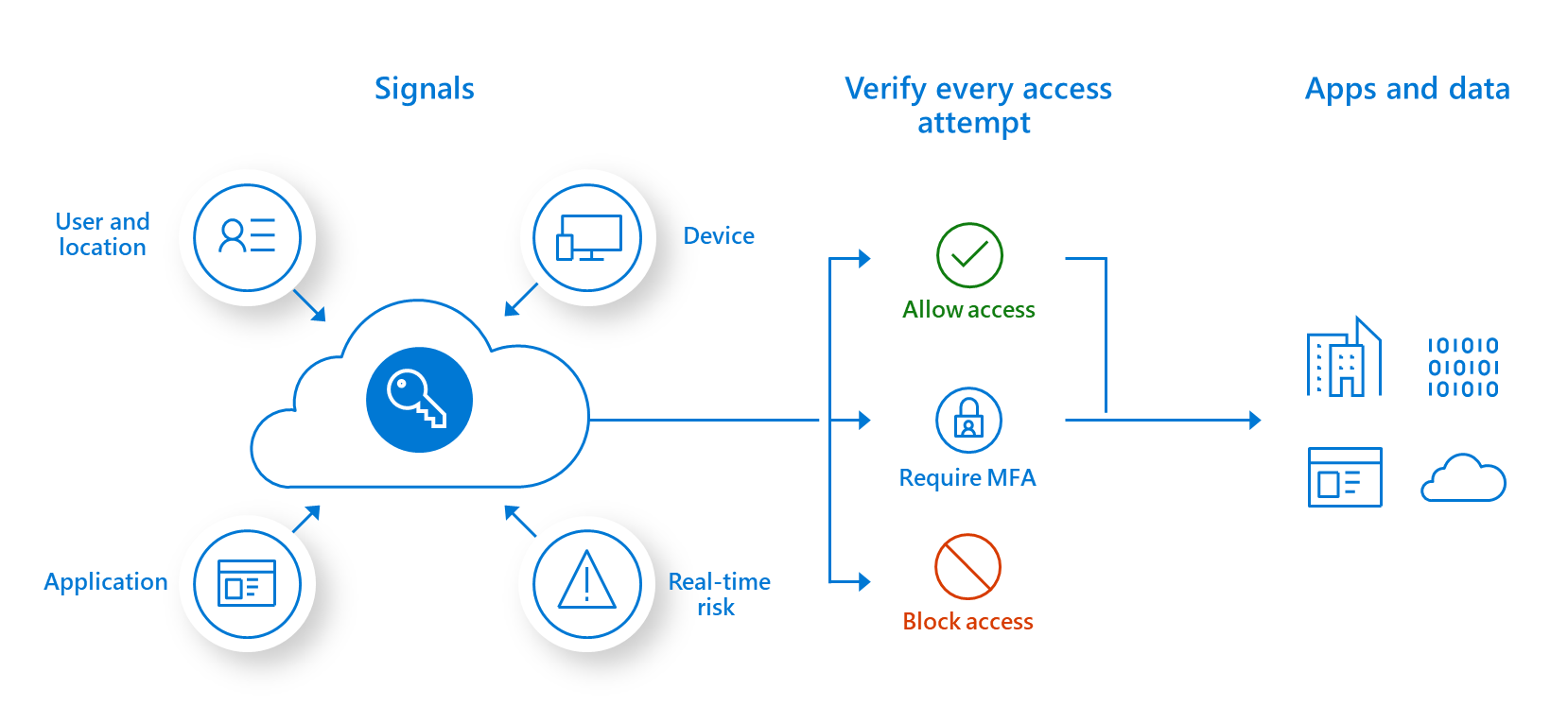

Le modèle de sécurité de confiance zéro (également, architecture de confiance zéro, architecture de réseau de confiance zéro, ZTA, ZTNA), parfois appelé sécurité sans périmètre, décrit une approche de la conception et de la mise en œuvre des systèmes informatiques. Le concept principal derrière la confiance zéro est jamais confiance, toujours vérifier, ce qui signifie que les appareils ne doivent pas être fiables par défaut, même s'ils sont connectés à un réseau d'entreprise géré comme le réseau local d'entreprise et même s'ils ont été préalablement vérifiés. Dans la plupart des environnements d'entreprise modernes, les réseaux d'entreprise se composent de nombreux segments interconnectés, de services et d'infrastructures basés sur le cloud, de connexions à des environnements distants et mobiles et de connexions de plus en plus nombreuses à des technologies de l'information non conventionnelles, comme les appareils IoT. L'approche traditionnelle de confiance des appareils dans un périmètre notionnel d'entreprise, ou les appareils qui y sont connectés via un VPN, a moins de sens dans des environnements aussi diversifiés et distribués. Au lieu de cela, l'approche de confiance zéro préconise l'authentification mutuelle, y compris la vérification de l'identité et de l'intégrité des appareils sans égard à l'emplacement, et la fourniture d'accès aux applications et aux services basés sur la confiance de l'identité et de la santé des appareils en combinaison avec l'authentification des utilisateurs.

Merci de lire.