Dans la soirée du 10 février 2014 (et plus tard), nous avons reçu une attaque très puissante. Nous avons défendu notre site web MYETV.tv de cette attaque avec tous les instruments disponibles; juste pour comprendre à quel point l'attaque était grande – 400 gigabits par seconde – nous pensons que cette attaque n'est pas déclenchée par une seule personne ou même par un petit collectif organisé, mais c'est une attaque ciblée menée par une organisation hostile bien organisée. Nous avons déjà reçu une attaque similaire il y a quelques années (2008/2009), mais cette fois notre pare-feu et notre infrastructure ont été alertés à temps et ils ont immédiatement envoyé les journaux de ce qui est arrivé à nos techniciens américains. MYETV a vaincu l'attaque en quelques heures, contrairement aux ingénieurs américains qui ont mis un peu plus de temps parce que leur infrastructure est très grande, nous sommes maintenant de retour en ligne sans perdre de données. Nous remercions vraiment tous ceux qui nous aident et nous vous souhaitons un bon travail. Nous dénoncerons ce qui est arrivé aux autorités locales. Un article de rt.comexpliquera mieux ce qui s'est passé :

Une attaque massive de DDoS a frappé des serveurs basés dans l'UE et aux États-Unis, les sociétés de sécurité déclarant qu'elle était encore plus puissante que l'an dernier. Alors que la méthode de l'attaque n'était pas nouvelle, CloudFlare a averti qu'il y a des choses à venir. (en milliers de dollars)

Seuls quelques détails sur l'attaque ont été publiés par la société américaine CloudFlare, basée sur les performances du web et la sécurité, qui a résisté à l'attaque de déni de service distribué (DDoS) tôt mardi.

Selon le PDG de CloudFlare Matthew Prince, l'attaque a atteint 400 gigabits par seconde au pouvoir – environ 100 Gbps plus haut que la célèbre cyber-agression de Spamhaus de mars 2013 qui à l'époque a été marqué la plus grande attaque de l'histoire d'Internet.

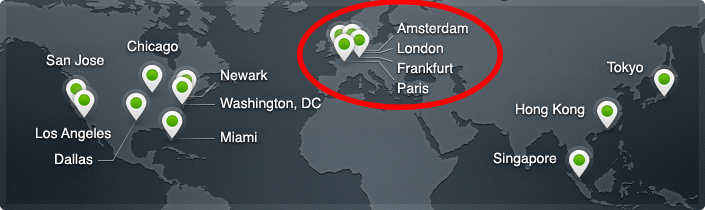

C'était très grand. Plus grande que l'attaque de Spamhaus de l'année dernière... Affronter notre réseau à l'échelle mondiale mais pas d'impact client en dehors de l'Europe,Prince a été cité comme disant par le blog TechWeekEurope.

Prince a dit qu'un client était initialement visé par l'attaque, mais a ajouté qu'il ne divulguerait pas l'identité du client.

La société a passé plusieurs heures à atténuer l'attaque, mais a déclaré que le réseau européen n'était en grande partie pas affecté. En aidant à faire face à la cyberguerre massive sur Spamhaus l'an dernier, CloudFlare a affirmé qu'il ralentissait l'ensemble du Web, ce qui a incité les critiques àdubla partie de l'entrepriseL'effort de cascade RP. (en milliers de dollars)

CloudFlare a eu une déclaration effrayante à offrir à ses clients cette fois aussi. Selon Prince, la dernière attaque a montré que quelqu'un aUn grand, nouveau canon,et ça pourrait être unCommence par des choses laides à venir. (en milliers de dollars)

La société d'hébergement française OVH a également signalé avoir été touchée par une attaque de plus de 350 Gbps en force, mais il n'était pas clair si c'était la même attaque que CloudFlare.

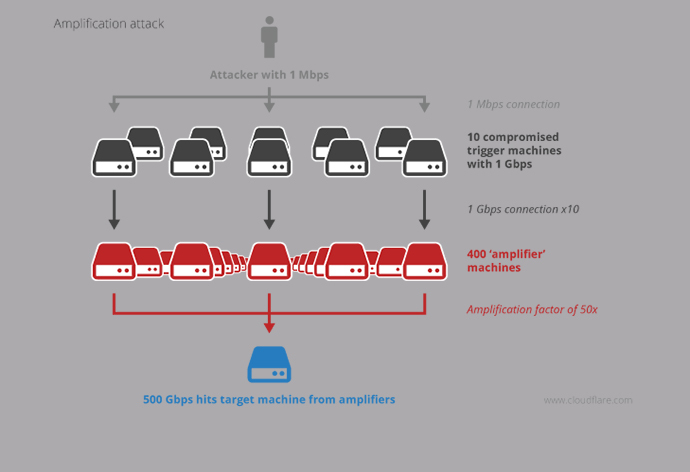

La technique utilisée par les attaquants lundi n'était pas tout à fait nouvelle, car ils exploitaient le Network- [Network of Contents: is the channel in which owners can post their content and the audience can see the contents posted by the owners] - Time Protocol (NTP) utilisé pour synchroniser les horloges sur les systèmes informatiques. Une faiblesse dans le protocole permet d'interroger un serveur NTP sur les clients connectés et leur trafic compte. Si elles sont faites en masse, de telles requêtes peuvent générer un trafic extrêmement important, faisant tomber la cible comme une attaque DDoS typique le ferait.

Ce qui fait empirer les attaques récentes, c'est ce qu'on appelleDégustationdes adresses IP des agresseurs, ce qui donne l'impression que la victime génère effectivement ces requêtes de spam. Le nombre de demandes de déchets monte également en flèche parGranderéponses retournées à la cible depuis un certain nombre de serveurs* Compromisédans l'attaque. Pour cette raison, ces tactiques sont souvent appeléesRéflexion et amplificationattaque.

En janvier, l'US Computer Emergency Readiness Team (US-CERT) a émis un avertissement sur de telles attaques d'amplification NTP après qu'un certain nombre de services de jeu importants aient été réduits par eux en décembre, y compris Steam, League of Legends et Battle.net.

Alors que CloudFlare dans son avertissement a exhorté les administrateurs de serveurs à patcher et mettre à jour leurs serveurs NTP pour résoudre le problème, il semble que peu ont depuis pris la peine d'exécuter ces mesures de sécurité.

MYETV est maintenant en ligne et sans aucun problème.

Bonne journée, les gars!!!