Por la tarde del 10 de febrero de 2014 (y más tarde) hemos recibido un ataque realmente poderoso. Hemos defendido nuestro sitio web MYETV.tv de este ataque con todos los instrumentos disponibles; sólo para entender lo grande que fue el ataque – 400 gigabits por segundo – pensamos que este ataque no es iniciado por una sola persona o incluso por un pequeño colectivo organizado, pero es un ataque dirigido llevado a cabo por una organización hostil bien organizada. Ya hemos recibido un ataque similar hace unos años (2008/2009), pero esta vez nuestro cortafuegos y nuestra infraestructura fueron alertados a tiempo y inmediatamente enviaron los registros de lo que le ha pasado a nuestros técnicos estadounidenses. MYETV derrotó el ataque en pocas horas, a diferencia de los ingenieros estadounidenses que han puesto un poco más de tiempo porque su infraestructura es muy grande, ahora estamos de vuelta en línea sin perder ningún dato. Realmente agradecemos a todas las personas que ayudan en esto y deseamos a todos ustedes un buen trabajo. Denunciaremos lo que le pasó a las autoridades locales. Un artículo de rt.comexplicará mejor lo que pasó:

Un ataque masivo de DDoS golpeó a servidores basados en la UE y los Estados Unidos, con compañías de seguridad que informan que es aún más poderoso que los ataques de Spamhaus del año pasado. Mientras que el método del ataque no era nuevo, CloudFlare advirtió que hay “muchas cosas por venir. ”

Sólo detalles escasos sobre el ataque fueron liberados por la firma estadounidense de rendimiento web y seguridad CloudFlare, que luchó contra la negación distribuida del servicio (DDoS) ataque a principios del martes.

Según CloudFlare CEO Matthew Prince, el ataque alcanzó 400 gigabits por segundo en el poder - unos 100Gbps más alto que el famoso ciberasalto Spamhaus de marzo de 2013 que en ese momento se calificó el mayor ataque en la historia de Internet.

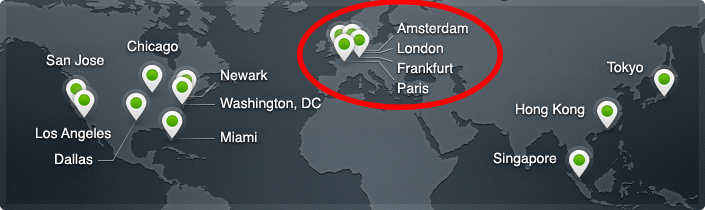

“[Fue] muy grande. Más grande que el ataque de Spamhaus del año pasado... Contratando nuestra red globalmente pero sin un gran impacto de clientes fuera de Europa”,Prince fue citado como dicho por el blog TechWeekEurope.

Prince dijo que un cliente fue atacado inicialmente por el ataque, pero agregó que no revelaría la identidad del cliente.

La compañía pasó varias horas mitigando el ataque, pero dijo que la red europea no estaba afectada. Al ayudar a lidiar con la masiva ciberguerra en Spamhaus el año pasado, CloudFlare afirmó que desaceleraba toda la World Wide Web, lo que llevó a los críticos adubla parte de la empresa“PR stunt effort. ”

CloudFlare tenía una declaración espantosa para ofrecer a sus clientes esta vez también. Según Prince, el último ataque ha demostrado que alguien tiene"un gran cañón nuevo,"y podría ser un"No empieces con cosas feas. ”

La firma francesa OVH también informó que fue golpeada por un ataque de más de 350 Gbps en fuerza, pero no estaba claro si fue el mismo ataque que CloudFlare experimentó.

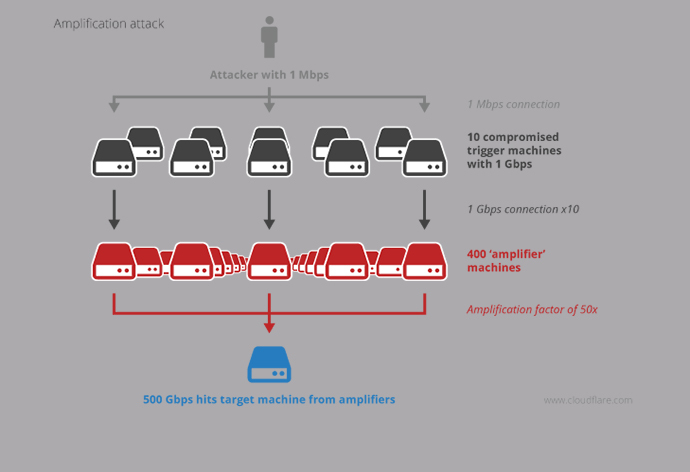

La técnica utilizada por los atacantes del lunes no era exactamente nueva, ya que explotaban el protocolo de tiempo de red (NTP) utilizado para sincronizar relojes en sistemas informáticos. Una debilidad en el protocolo permite consultar un servidor NTP sobre clientes conectados y sus conteos de tráfico. Si se hace en masa, tales solicitudes pueden generar un tráfico abrumadoramente grande, derribando el objetivo como un ataque DDoS típico haría.

Lo que hace que los recientes ataques empeoren es el llamado"spoofing"de direcciones IP de atacantes, haciendo que parezca como si la víctima realmente está generando esas solicitudes de spam. El número de solicitudes de basura también se dispara por“grande”respuestas lanzadas al objetivo de varios servidores“compromiso”en el ataque. Por esta razón, estas tácticas se denominan a menudo como una“reflexión y amplificación”ataque.

En enero, el equipo de informática de emergencia (US-CERT) emitió una advertencia sobre tales ataques de amplificación NTP después de que varios servicios prominentes de juego fueron derribados por ellos en diciembre, incluyendo Steam, Liga de Leyendas y Battle.net.

Mientras que CloudFlare en su advertencia instó a los administradores de servidores a remplazar y actualizar sus servidores NTP para resolver el problema, parece que pocos se han molestado desde entonces en llevar a cabo estas medidas de seguridad.

MYETV está ahora en línea y sin ningún problema.

Que tengan un buen día, amigos!