Am Abend des 10. Februar 2014 (und später) haben wir einen wirklich mächtigen Angriff erhalten. Wir haben unsere Website MYETV.tv von diesem Angriff mit allen Instrumenten available verteidigt; nur um zu verstehen, wie groß der Angriff war, glauben wir, dass dieser Angriff nicht von einer einzigen Person oder sogar von einem kleinen organisierten Kollektiv gestartet wird, aber es ist ein gezielter Angriff von einer feindlichen gut organisierten Organisation durchgeführt. Wir haben bereits vor einigen Jahren einen ähnlichen Angriff erhalten (2008/2009), aber diesmal wurden unsere Firewall und unsere Infrastruktur rechtzeitig alarmiert und sie haben sofort die Protokolle über das, was mit unseren amerikanischen Technikern passiert ist, geschickt. MYETV besiegte den Angriff in wenigen Stunden, im Gegensatz zu den amerikanischen Ingenieuren, die ein wenig mehr Zeit gelegt haben, weil ihre Infrastruktur sehr groß ist, sind wir jetzt wieder online, ohne Daten zu verlieren. Wir danken allen Menschen, die dabei helfen, und wir wünschen Ihnen allen eine schöne Arbeit. Wir werden anprangern, was mit den lokalen Behörden passiert ist. Ein Artikel von rt.comwird besser erklären, was passiert ist:

Ein massiver DDoS-Angriff traf auf EU- und US-basierte Server, wobei Sicherheitsunternehmen es als noch leistungsstärker melden als im vergangenen Jahr die Spamhaus-Angriffe. Während die Methode des Angriffs war nicht neu, CloudFlare warnte gibt es hässliche Dinge zu kommen. - Ja.

Nur scannt Details über den Angriff wurden von US-basierten Web-Performance und Sicherheitsfirma CloudFlare veröffentlicht, die gegen die verteilte Denial of Service (DDoS) Angriff Anfang Dienstag kämpften.

Laut CloudFlare CEO Matthew Prince, der Angriff erreichte 400 Gigabit pro Sekunde an der Macht, etwa 100 Gbps höher als das berüchtigte Spamhaus Cyber-Assault von März 2013, dass zu dieser Zeit der größte Angriff in der Geschichte des Internets gebrandmarkt wurde.

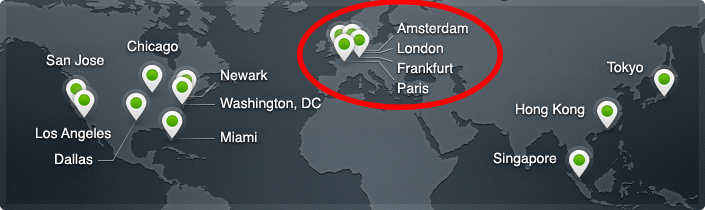

Es war sehr groß. Größer als der Spamhaus-Angriff aus dem letzten Jahr... Hitting unser Netzwerk weltweit, aber keine großen Auswirkungen außerhalb von Europa,Prince wurde von TechWeekEurope Blog zitiert.

Prince sagte, ein Kunde wurde zunächst durch den Angriff anvisiert, aber fügte hinzu, dass er die Identität des Kunden nicht offenlegen würde.

Das Unternehmen verbrachte mehrere Stunden damit, den Angriff zu mildern, sagte aber, dass das europäische Netz weitgehend unberührt sei. Als CloudFlare letztes Jahr bei der Bewältigung des massiven Cyberkriegs auf dem Spamhaus half, behauptete er, dass es das gesamte World Wide Web verlangsamte, was Kritiker veranlasste,Dubdie Gesellschaft die ein- Ich hab keine Ahnung. - Ja.

CloudFlare hatte einige unheimliche Aussage, um seinen Kunden dieses Mal auch zu bieten. Laut Prince hat der letzte Angriff gezeigt, dass jemandgroße, neue Kanone,und es könnte einStart von hässlichen Dingen zu kommen. - Ja.

Die französische Hosting-Firma OVH berichtete auch, dass sie von einem Angriff von mehr als 350 Gbps in Stärke getroffen wurde, aber es war nicht klar, ob es der gleiche Angriff CloudFlare erlebte.

Die von Montags-Angreifern verwendete Technik war nicht gerade neu, da sie das Network- [Network of Contents: is the channel in which owners can post their content and the audience can see the contents posted by the owners] - Time Protocol (NTP) nutzten, um Uhren auf Computersystemen zu synchronisieren. Eine Schwachstelle im Protokoll ermöglicht die Abfrage eines NTP-Servers über verbundene Clients und deren Verkehrszahlen. Wenn made en masse, können solche Anfragen einen überwältigend großen Verkehr erzeugen, der das Ziel genau wie ein typischer DDoS-Angriff herunterbringt.

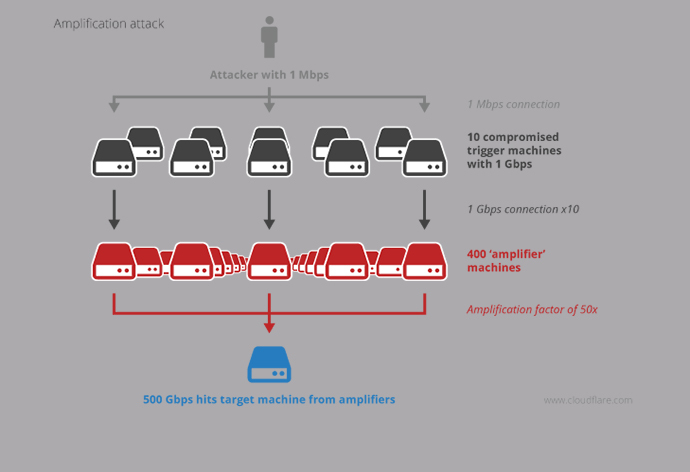

Was die jüngsten Angriffe noch schlimmer macht ist die sogenannteSpoofingIP-Adressen von Angreifern, so dass es aussieht, als ob das Opfer tatsächlich diese Spam-Anfragen erzeugt. Die Anzahl der Müllanfragen auch Skyrockets vonGroßAntworten zurückgeworfen auf das Ziel von einer Reihe von ServernKompromißiertIm Angriff. Aus diesem Grund werden solche Taktiken oft alsReflexion und VerstärkungAngriff.

Bereits im Januar gab das US Computer Emergency Readiness Team (US-CERT) eine Warnung über solche NTP-Verstärkung Angriffe, nachdem eine Reihe von prominenten Gaming-Services wurden von ihnen im Dezember, einschließlich Steam, League of Legends und Battle.net.

Während CloudFlare in seiner Warnung Server-Administratoren aufgefordert, Patch und Upgrade ihrer NTP-Server, um das Problem zu lösen, scheint es, dass nur wenige seither bemüht, diese Sicherheitsmaßnahmen durchzuführen.

MYETV ist jetzt online und ohne Probleme.

Schönen Tag noch, Leute!!!