Two Factor Authentication with Authenticator Apps

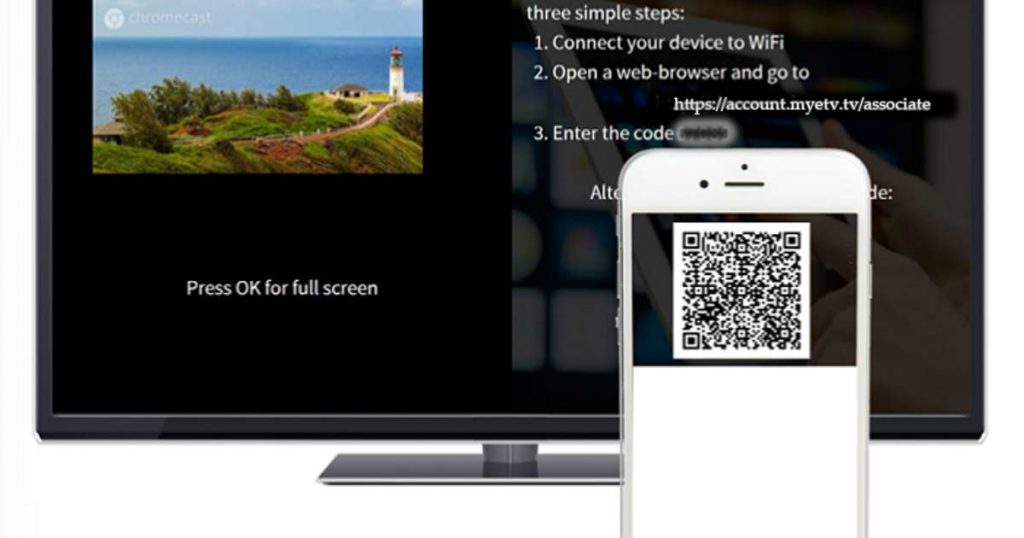

Starting today we have decided to introduce another layer of authentication for MYETV accounts. In fact, accounts can already be protected with various technologies, specifically designed for MYETV: Two-factor with Biometric access (via encrypted image) Two-factor access via email (access with a time-code sent to the registered email) Device authentication (access with a device already […]

Two Factor Authentication with Authenticator Apps Read More »